Na primeira vez que ouvem sobre a possibilidade de implementar soluções de stateful firewall em roteadores, muitos administradores de Segurança demonstram imediata desconfiança…

Por um lado acho compreensível, visto que os roteadores são, por excelência, elementos provedores de conectividade, não impondo restrições para encaminhamento de pacotes (basta que conheçam a rota para o destino de interesse). Vale ainda lembrar que a operação padrão de roteamento tem natureza stateless, já que os pacotes são roteados como entidades individualizadas ( e não como parte de uma conexão).

Entendo ainda que em pontos específicos da rede, tais como Data Center e borda Internet, não é uma prática recomendável apostar todas as fichas em um elemento só.

Mas o que pensar sobre implementar a funcionalidade de stateful firewall em roteadores que atendem localidades remotas e que, tipicamente, não apresentam requisitos elevados de desempenho ? Seria possível ter um firewall de verdade em um tal roteador ? (- Sem dúvida… Caso contrário, nã0 me atreveria a escrever este post… 😉 )

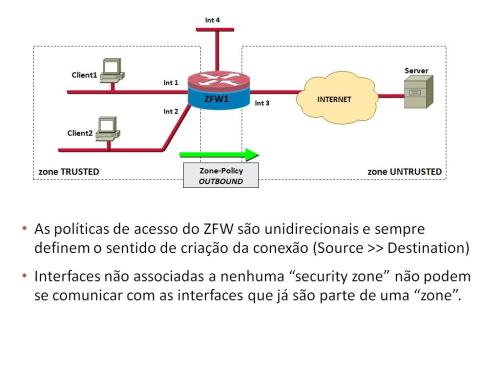

Começo a responder tais perguntas, afirmando que a funcionalidade integrada de stateful firewall não é novidade nos roteadores Cisco. O modelo Context Based Access Control (CBAC), também conhecido como Classic IOS Firewall está disponível há mais de dez anos e o seu sucessor, Zone-based Policy Firewall (ZFW), ilustrado na Figura 1, há pelo menos seis…

Figura 1: Visão Geral do conceito de “Security Zone”

Neste ponto da discussão você pode estar se perguntando:

– Se já existia o CBAC, por que criar o Zone-based Firewall ? O CBAC não era suficiente ?

Bem, vamos à análise:

- A abordagem CBAC já provia um firewall stateful mas as regras de inspeção eram criadas entre pares de interfaces, não havendo um conceito de “domínio de segurança” (Security Zone, utilizando a nomenclatura do ZFW). Tal característica dificultava a visualização lógica das relações de confiança entre os elementos da topologia e também trazia desafios em termos de expansibilidade. Imagine, por exemplo, criar regras entre dez interfaces distintas ou estabelecer uma política que controle o acesso entre as interfaces Giga 1/1.200 e Giga 1/2.25… (É fácil perceber que uma política INISIDE>OUTSIDE é algo bem mais intuitivo…)

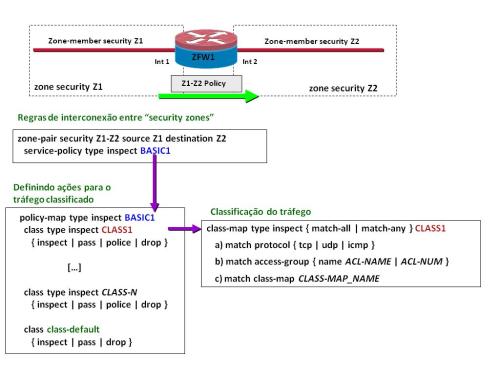

- A linha de raciocínio de construção de políticas adotada pelo ZFW é muito similar à que se usa para configurar Qualidade de Serviço (class-map para classificar pacotes e policy-map para definir as ações a serem tomadas para o tráfego classificado) e, portanto, para os que já estão acostumados com QoS, assimilar os conceitos do ZFW será mais simples. (A estrutura de configuração é mostrada na Figura 2).

- O modelo proposto pelo Zone-based Policy Firewall permite que o roteador seja configurado de modo a bloquear por default, fato este que o aproxima em comportamento dos appliances de segurança dedicados. Após este passo inicial de “fechar” o roteador, você pode definir os critérios para que os pacotes sejam encaminhados entre duas dadas interfaces (que agora são membros de Security Zones). E teríamos, assim, uma espécie de encaminhamento condicional: além de dispor da rota para o destino, a criação daquela conexão específica deve estar prevista na política de firewall em vigor.

Figura 2: Estrutura de uma política de acesso do Zone-based Firewall

Alguns fatos adicionais merecem especial menção:

- O ZFW é a abordagem que vem recebendo todos os investimentos no que concerne a evolução funcional. Só convém usar o CBAC em roteadores muito antigos cujo IOS não suporte o novo modelo.

- O ZFW está disponível nas imagens Security do Cisco IOS, juntamente com as funcionalidades de VPN. Desta forma, se você comprou tal imagem por precisar da conectividade segura materializada pelas soluções de VPN, a boa notícia é que ganhou um stateful firewall de brinde ! 🙂 ( E reciprocamente…)

- Os roteadores ISR (Integrated Services Routers), os quais já provêem uma miríade de opções de conectividade e serviços (switching, WLAN, Multicast, Telefonia IP/VoIP, backup via GSM/CDMA/DSL, etc) podem agora ser configurados como gateways condicionais (tanto em modo roteado como modo transparente), o que os torna ainda mais completos e flexíveis.

- Nunca é demais enfatizar que as listas de controle de acesso (ACLs) empregadas numa política ZFW são de natureza stateful e, portanto, vão muito além de meros filtros de pacotes.

Termino este breve post, propondo que você estude mais a respeito do Cisco Zone-based Policy Firewall para que possa contar com tal recurso em seus projetos que envolvem os roteadores Cisco ISR. Para facilitar o acesso a informações sobre o tema, produzi uma série de artigos e, naturalmente, espero que o material seja útil. (É importante observar, no entanto, que a página do blog mostra os posts mais recentes primeiro… Vale a pena começar pelos “older posts“…)

*** Nota:

Também é relevante se informar sobre a facilidade de se montar INTRANETS seguras com a tecnologia GET VPN:

*** Leitura Adicional:

- PCI Compliance for Branch Offices: Using Router-Based Security to Protect Cardholder Data (http://www.cisco.com/en/US/prod/collateral/vpndevc/ps6525/ps6538/ps6540/white_paper_c11-542889_ns625_Networking_Solutions_White_Paper.html)